Eine der größten Gefahren in der Branche für IT-Profis sind Angriffe auf das eigene Firmennetzwerk und deren Kunden.

Es gibt verschiedene Arten von Angriffen, Phishing-Angriffe sind einer der größten Bedrohungen, Microsoft 365 Defender hilft mit der Funktion Angriffssimulation die Mitarbeiter zu sensibilisieren.

Es gibt mehrere Anbieter von Firmen, die Ihre Mitarbeiter schulen, das Bewusstsein für solche Angriffe am Markt zu schärfen.

Auch Microsoft selbst bietet solche Tools für seine Kunden an. Je nach Lizenzierung kann mit wenigen Handgriffen ein firmeninterner simulierter Angriff durchgeführt werden. Microsoft bietet verschiedene Varianten dieser Angriffe an, die in diesem und weiteren Artikeln ausführlich beschrieben werden.

In diesem Artikel erläutern wir die Konfiguration und Ausführung eines solchen simulierten Angriffs.

Verfügbare Angriffe

Derzeit bietet Microsoft sechs Arten von Angriffssimulationen an:

- Diebstahl von Anmeldeinformationen

- Schadsoftwareanlage

- Link in Anlage

- Link zu Schadsoftware

- Drive-by-URL

- Erteilung einer Zustimmung in OAuth

Über Diebstahl von Anmeldeinformationen werde ich in diesem BLOG schreiben. Wir schauen uns in den kommenden Artikeln die anderen Methoden an. Bei dieser Art von Verfahren erstellt ein böswilliger Hacker eine Nachricht mit einer URL in der Nachricht. Wenn das Ziel auf die URL in der Nachricht klickt, wird es auf eine Website weitergeleitet. Diese Website zeigt oft Eingabefelder, die das Opfer dazu verleiten sollen, seinen Benutzernamen und das zugehörige Passwort einzugeben. Typischerweise ist die Website, die das Ziel anlockt, so gestaltet, dass sie einer bekannten Website ähnelt, um Vertrauen in der Zielperson zu wecken.

Vorweg

Bevor wir beginnen, einen simulierten Angriff in unserem Unternehmen zu erstellen und auszuführen, müssen wir die folgenden Schritte sicherstellen:

- Wie bereits erwähnt, muss das Nachrichtensystem der Organisation in Exchange online gehostet werden. Der Angriffssimulator von Microsoft ist für lokale Exchange-Umgebungen nicht verfügbar. Wenn wir einen simulierten Angriff auf lokale Umgebungen ausführen möchten, benötigen wir leider Tools von Drittanbietern.

- Ein IT-Techniker, der den simulierten Angriff vorbereiten und ausführen muss, muss ein globaler Administrator des Office 365-Mandanten des Unternehmens sein.

- Die mehrstufige Authentifizierung ist mindestens für die globalen Administratoren des Office 365 Mandanten aktiviert.

- Die Organisation hat Office 365 Advanced Threat Protection Plan 2 aktiviert. In diesem Fall steht jedoch die Option „Angriffssimulator“ im Security & Compliance Center zur Verfügung.

Der Office 365 Advanced Threat Protection Plan 2 ist auch im Office 365 ATP Plan 2 enthalten.

ATP Plan 2 ist auch Teil dem folgenden Office 365-Plänen:

- Office 365 E5

- Microsoft 365 A5

- Microsoft 365 A5 Security

- Microsoft 365 E5

- Microsoft 365 E5 Security

- Microsoft 365 F5 Security

- Microsoft 365 F5 Security + Compliance

Wenn Ihre Organisation keinen dieser Pläne betreibt, können sie als Add-on für bestimmte Abonnements erworben werden.

Defender Angriff 1– Diebstahl von Anmeldeinformationen

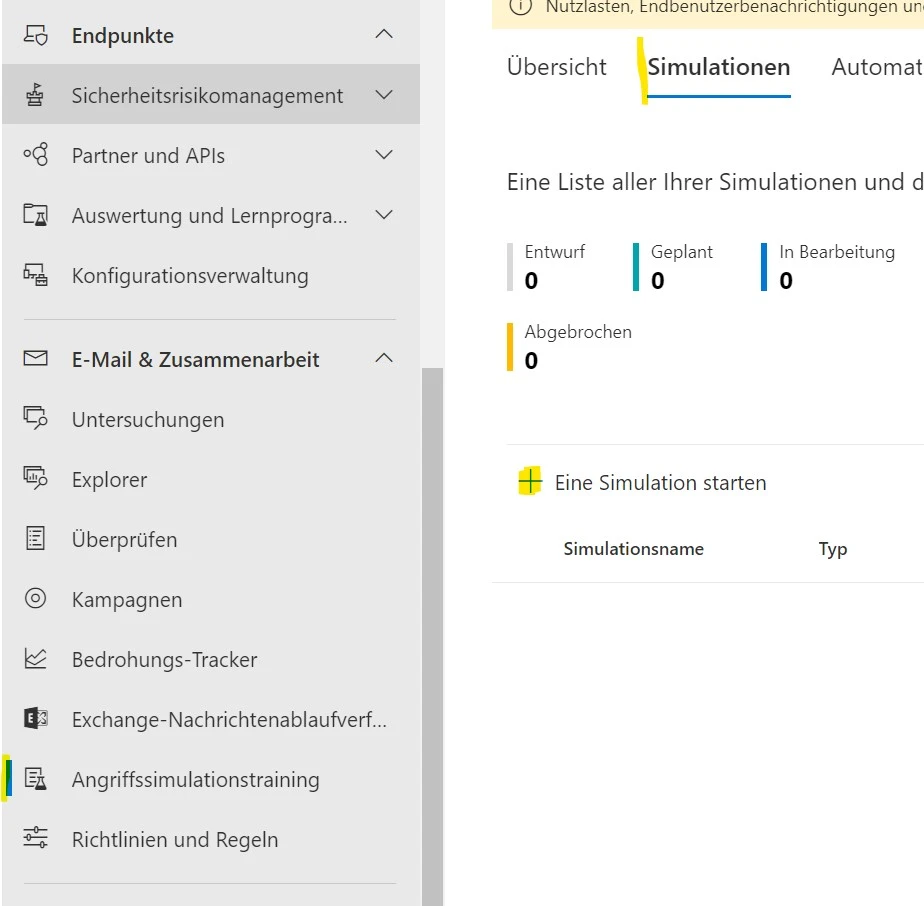

Damit wir mit der Planung eines simulierten Angriffs beginnen können, müssen wir zunächst in unser Security-Center gehen, dann klicken wir weiter auf E-Mail & Zusammenarbeit, Angriffssimulationstraining und dann Simulationen.

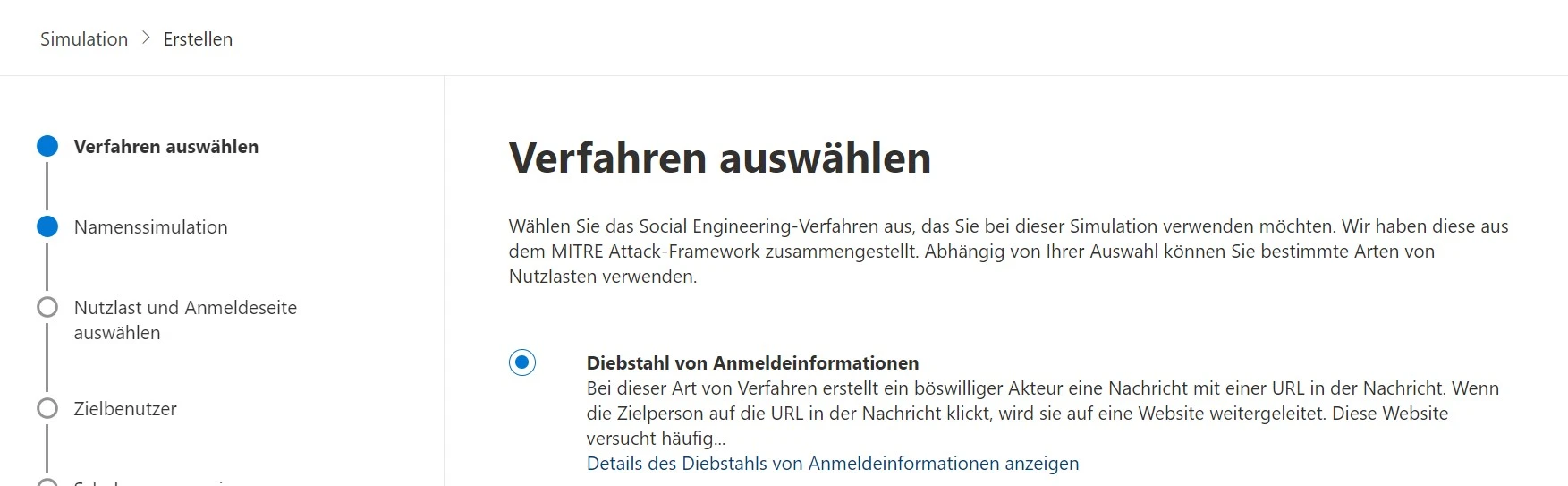

In unserem ersten Beispiel wählen wir den Diebstahl von Anmeldeinformation aus.

Nun wird der Konfigurationsassistent gestartet. Zuerst müssen wir unserer Simulation einen Namen geben. Wenn dies definiert ist, fahren Sie mit Weiter fort.

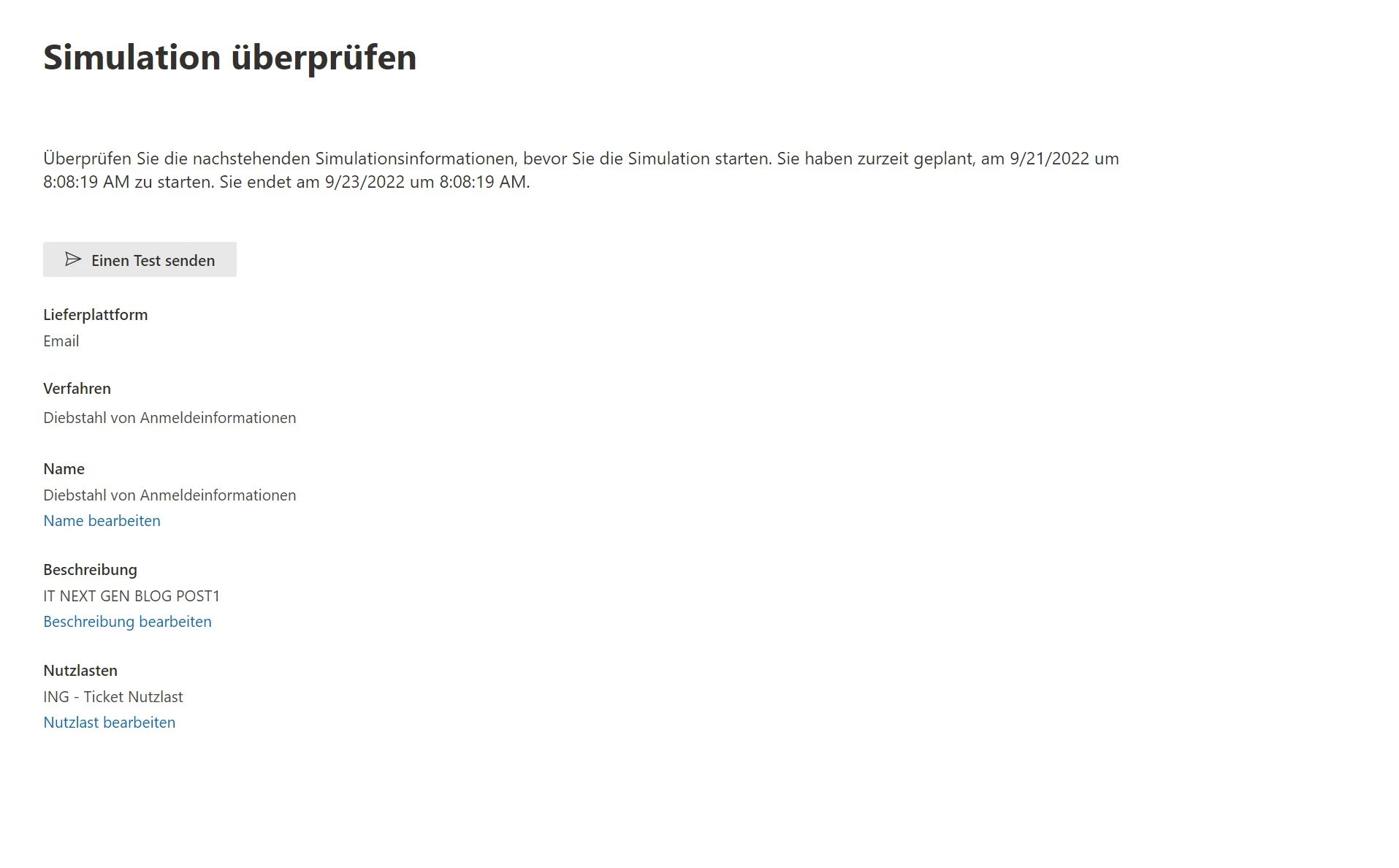

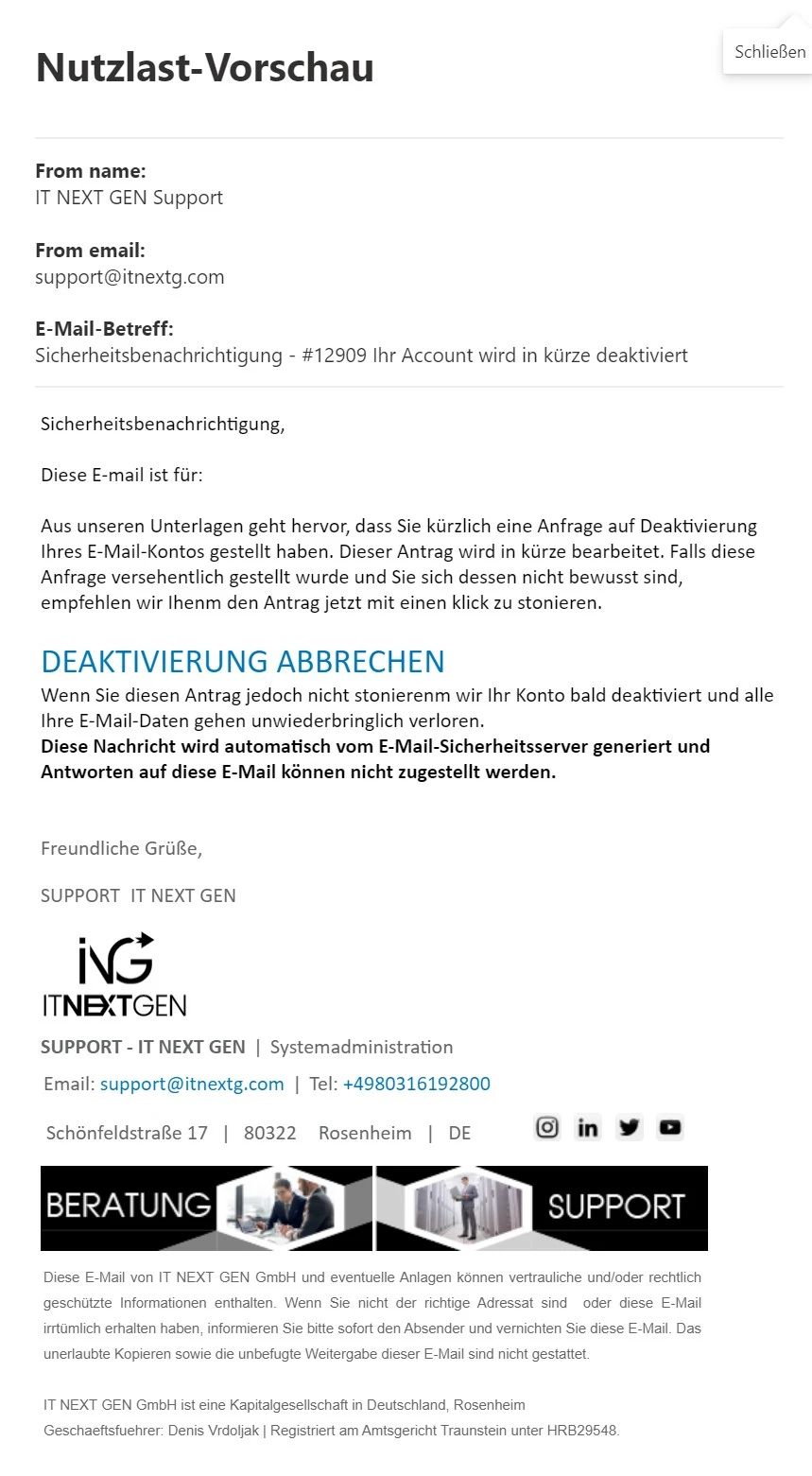

Im nächsten Schritt müssen verschiedene Einstellungen vorgenommen werden. Hier wird auch das Thema des Angriffs definiert. Einerseits geht es um die Gestaltung der Botschaft. Was soll als Absender der Phishing-Nachricht angezeigt werden? Wie soll die E-Mail-Adresse des Absenders lauten?

Im nächsten Schritt werden die Zielbenutzer definiert. Ein einzelner Angriff kann gegen die gesamte Organisation oder nur gegen einzelne Benutzer ausgeführt werden. Ich habe mir nun alle Beispiele angeschaut und mich für „Diebstahl von Anmeldeinformation“ entschieden.

Außerdem können Sie in einem Dropdown-Fenster auswählen, welche gefälschte Ziel-Webadresse angezeigt werden soll. Die letzten beiden Punkte sind die echte Ziel-Webadresse und der Betreff der Nachricht.

Hinweis: Denken Sie daran, dass die benutzerdefinierte Zielseiten-URL eine dedizierte Website sein sollte, auf die die Benutzer, die in die Falle getappt sind, umgeleitet werden. Auf dieser dedizierten Website soll der Nutzer die Information erhalten, dass er Teil eines simulierten Phishing-Angriffs war.

Ich bereite gerade eine solche Landingpage vor, sobald sie fertig ist, können Sie gerne darauf verweisen. Die benutzerdefinierte Zielseite speichert keine vom Benutzer eingegebenen Informationen. Dies ist eine einfache Weiterleitung auf eine Infoseite.

Der nächste Schritt besteht darin, die Nachricht für die Benutzer zu generieren. Microsoft bietet eine Vorlage an, die aber nicht sehr gut sind.

Jeder Administrator, der eine solche Simulation erstellt, kann eine Nachricht entweder in Textform oder Quellform (HTML) erstellen.

Meine Vorlage enthält die benutzerdefinierten Variablen und auch einen Link für die Weiterleitung. Nun können wir die Simulation auslösen, eine Schulung mit den Mitarbeitern ist im Nachgang geplant.

Jetzt heißt es abwarten und zusehen, ob die Falle funktioniert.

Fazit

Hier bekommen wir ein Tool an die Hand, dass es möglich macht unsere Mitarbeiter und Kollegen zu prüfen und gezielt zu schulen. Sollten Sie Fragen haben, kontaktieren Sie und einfach unter https://itnextg.com/booking.